TUTORIAL DE MINDMANAGER

Seguidores

viernes, 18 de mayo de 2012

MINDMANAGER

Un mapa mental nos permite :

- Generar la sintesis de un tema, libro, informacion, entre otros y poder acceder de manera rapida y efectiva , preparar presentaciones y generar ideas.

- Permite ver la ideas y sus detalles al mismo tiempo.

- Recopilar y almacenar grandes volumenes de informacion y datos para tenerlos a la mano.

- Generar alternativas y tomar desiciones al visualizar la interacciones entre diversos puntos en forma grafica .

- Motivar la resolucion de problemas al mostrar nuevos conjuntos de alternativas y su posible repercusiones .

- Ser extremadamente eficiente en tareas profesionales y personales a coordinar y sintetizar gran cantidad de informaciones en formas efectivas.

Como activar el programa mind manager :

- Activar el boton de inicio.

- Seleccionar en el menu de inicio la opcion todos los programas

- Seleccionrar minmanager .

Fuciones basicas:

La diferencia basica es que la barra de menu estan en ingles.

Las funciones basica de cada uno siguen siendo tambien la misma , por ejemplo en archivo , lo mas comunes de usar son new (nuevo), open (abrir), close (cerrar), save (guardar) , save as (guardr como) print prewiew (vista prliminar), print (imprimir), como podemos ver no solo son los mismo sino que nos permiten hacer lo mismo que los demas programas estudiados.

Mindmanager

Mindmanager es un software libre (http://mindmanager.softonic.com/) desarrollado por Mindjet para la elaboración de mapas mentales, orientado a los negocios y empresas, aunque puede aplicarse en cualquier sector de la ciencia y la tecnología.

Su utilidad fundamental radica en las facilidades que ofrece para la construcción de esquemas de planteamiento y solución de problemas de información. Posibilita la creación de una vista panorámica de los pasos a seguir, de la ruta que debe cumplirse para resolver un problema, los objetivos perseguidos y los resultados finales que deben obtenerse al concluir una investigación. Los mapas ofrecen una visión general sobre el contenido del problema de información, así como sus proyecciones y estrategias de búsqueda de información. Facilitar la comprensión del contenido expuesto permite una mejor organización del trabajo.

La presentación de una información gráfica estructurada en forma de mapas mentales contribuye al incremento de la productividad en el trabajo de las distintas áreas de la organización.HISTORIA

HISTORIA

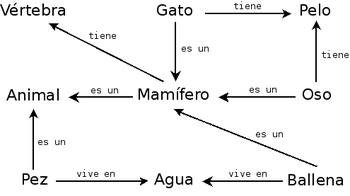

Los responsables de los primeros esquemas de representación formalizados fueron Quillian (1968) y Shapiro & Woddmansee (1971). Los esquemas de redes semánticas tienen una fundamentación psicológica muy sólida, por lo que se han realizado numerosos esfuerzos por llevar a cabo implementaciones importantes basadas en ellas.

Las redes semánticas han sido muy utilizadas en Inteligencia Artificial para representar el conocimiento y por tanto ha existido una gran diversificación de técnicas. Los elementos básicos que encontramos en todos los esquemas de redes son:

- Estructuras de datos en nodos, que representan conceptos, unidas por arcos que representan las relaciones entre los conceptos.

- Un conjunto de procedimientos de inferencia que operan sobre las estructuras de datos.

Básicamente, podemos distinguir tres categorías de redes semánticas:

- Redes IS-A, en las que los enlaces entre nodos están etiquetados.

- Gráficos conceptuales: en los que existen dos tipos de nodos: de conceptos y de relaciones

- Redes de marcos: en los que los puntos de unión de los enlaces son parte de la etiqueta del nodo

- Nota.

- Los Nodos de un Red Semantica estan unidos por arcos, los cuales indican la relacion que existe entre ellos.Existen ciertos tipos de Arcos tipicos entre los cuales estan.

Es-un: el cual usa para identificar que un cierto pertenece a una clase mayor de objeto.

Tiene-un: este tipo de arcos se utiliza para identificar que un cierto nodo tiene o pase una cierta caracteristicas o atributo o propiedad.

REDES SEMÁNTICAS

DEFINICIÓN DE RED SEMÁNTICA

3. Una Red Semantica es una representación grafica del conocimiento en la que existe una jerarquia de Nodos.

Definición de Nodo.

- Un Nodo es identificado por un objeto.Nodo = objeto

- 1. Personas 2. Animales 3. Eventos 5. Acciones 6. Conceptos 7. Atributos o caracteristicas que identifican a un objeto.

viernes, 11 de mayo de 2012

Valores que se desarrolan en una comunicacion electronica

Hace tan sólo pocos años era improbable imaginar una situación en el mundo de la educación como en la que ahora vivimos. La tecnología, entendida como el arte del saber hacer, ha estado siempre presente en la historia de la pedagogía, pero en las dos últimas décadas del siglo XX ha tomado un papel predominante como instrumento, como máquina al servicio de la educación. Desde el uso de los magnetófonos, la televisión, el vídeo, pasando por la enseñanza asistida por ordenador, los distintos instrumentos tecnológicos que han entrado en nuestra cotidianeidad a través de los salones de nuestras casas, han tenido su repercusión en las metodologías de educación y aprendizaje. Muchos han visto y vivido la irrupción de la tecnología en la educación como un peligro, una amenaza para el correcto proceso educativo. La supuesta pérdida de la relación entre educador y educando en tanto que personas ha sido el argumento básico esgrimido por los detractores de la entrada de la tecnologías en las dinámica educativa. Hace tiempo que sabemos que lo que define la relación entre las personas no es tan solo el medio que usan para hacerlo si no que sobretodo es la capacidad que tenemos para comunicarnos. Y para hacerlo no usamos sólo la presencia física, el cara a cara. Hemos pasado por las señales de humos, por la comunicación epistolar, telefónica, hasta las posibilidades actuales del correo electrónico. Sea como sea las personas nos relacionamos. Forma parte de nuestro ser social. Y si hay relación hay también acto educativo. Sea cual sea el medio de comunicación.

- Consideraciones Generales.

- Sólo se podrá enviar y recibir correo cuyo contenido este estrictamente relacionado con las tareas propias del puesto de trabajo.

- Se prohíbe suscribirse a cualquier publicación o foro de Internet utilizando el correo oficial de la empresa.

- No se debe usar lenguaje ofensivo o no apropiado, que viole el derecho o el desprestigio de otros.

- No se debe usar el correo electrónico para realizar amenazas contra personas o instituciones, que atenten contra el honor, el pudor y el buen nombre o la vida de otros.

- Es recomendable que el texto del mensaje sea claro y conciso. Y siempre debe contener el Asunto del mismo.

- Se recomienda que el usuario sea profesional y cauteloso con la información recibida y enviada.

- Incluya su identificación/firma al final de los mensajes que envía. Esta deberá contener su nombre, cargo, afiliación y dirección electrónica.

- Es conveniente ser discreto cuando redirija mensajes electrónicos.

- El usuario no podrá enviar información personal sensible, como claves, nombres de usuarios, número de cuentas, etc.

- No use el correo electrónico para enviar cadenas de mensajes, correo considerado basura.

- No se permite el uso del correo electrónico para lucro personal, acoso de cualquier tipo (racial, sexual, religioso, etc.)

- No se permite el uso correo electrónico para propagar virus, gusanos, caballos de troya o cualquier otro programa que impida el correcto funcionamiento de los sistemas informáticos.

- El contenido y el mantenimiento del buzón electrónico es responsabilidad del usuario. Cada usuario deberá:

a) Controlar su correo electrónico diariamente, de ser posible, y vigilar que no se haya llegado al límite del almacenamiento disponible.

b) Borrar inmediatamente los mensajes no deseados.

c) Mantener al mínimo el número de mensajes que quedan en el buzón electrónico.

d) Transferir o extraer mensajes a archivos para futura referencia.

e) Nunca suponer que la correspondencia puede ser leída únicamente por el usuario; otros pueden lograr acceder y leer su correo. Nunca envíe o guarde nada que no quiera hacer público.

Principios fundamentales en el uso del correo electronico

Internet está cambiando la forma tradicional de hacer las cosas. Los avances actuales hacen posible capturar y utilizar la información en el momento en que se genera y distribuirla a un número cada vez mayor de personas.

Internet está cambiando la forma tradicional de hacer las cosas. Los avances actuales hacen posible capturar y utilizar la información en el momento en que se genera y distribuirla a un número cada vez mayor de personas.A las funciones y métodos habituales de trabajo, consistentes fundamentalmente en facilitar la información propia, se une, en la actualidad, la función específica de constituirse en pasarela de información, bien automatizada o bien gracias a la labor mediadora con el cliente.

Se he de tener presente, que la conexión de los usuarios a Internet viene limitada por el ancho de banda de la misma, que es la cantidad de datos que es posible descargar e incorporar a la red, a través de las líneas de comunicaciones, por unidad de tiempo.

En la empresa el ancho de banda hasta el momento actual es de 2 Megabytes por segundo.

Cada vez es más necesario y conveniente, casi podríamos decir que obligatorio, que las empresas diseñen una política de acceso a Internet y de uso del correo electrónico, minimizando los riesgos.

viernes, 4 de mayo de 2012

Ejemplo de web falsa que simula ser Caja Madrid.

Ejemplo de web falsa que simula ser Caja Madrid.

En el siguiente ejemplo se puede comprobar que las imágenes y la forma de la web es idéntica a Caja Madrid pero en ningún momento estamos bajo una conexión segura (HTTPS://), el servidor no es seguro, ni tampoco vemos por ningún lado el famoso CANDADO DE SEGURIDAD AMARILLO para verificar la certificación de autenticidad de la web donde nos encontramos, estos dos puntos son muy importantes, la url es parecida pero no es la real, recuerde que es recomendable siempre teclearla:Esta ayuda rápida para detectar web falsas se complementa con la lectura de la siguiente guía rápida de los nuevos fraudes en la red y las normas básicas para acceder a la banca online , por ultimo como tener un obtener una clave perfecta.

Ejemplo de web falsa que simula ser Caja Madrid.

En el siguiente ejemplo se puede comprobar que las imágenes y la forma de la web es idéntica a Caja Madrid pero en ningún momento estamos bajo una conexión segura (HTTPS://), el servidor no es seguro, ni tampoco vemos por ningún lado el famoso CANDADO DE SEGURIDAD AMARILLO para verificar la certificación de autenticidad de la web donde nos encontramos, estos dos puntos son muy importantes, la url es parecida pero no es la real, recuerde que es recomendable siempre teclearla:

En el siguiente ejemplo se puede comprobar que las imágenes y la forma de la web es idéntica a Caja Madrid pero en ningún momento estamos bajo una conexión segura (HTTPS://), el servidor no es seguro, ni tampoco vemos por ningún lado el famoso CANDADO DE SEGURIDAD AMARILLO para verificar la certificación de autenticidad de la web donde nos encontramos, estos dos puntos son muy importantes, la url es parecida pero no es la real, recuerde que es recomendable siempre teclearla:

Proceso

completo desde la

recepción del correo fraudulento.

En el siguiente video se muestra como se produce todo el proceso del engaño desde la recepción del correo trampa donde nos comunican un falso mensaje de seguridad, hasta como llegamos a la web falsa para teclear las claves bancarias. Se puede apreciar que no estamos bajo una conexión segura ni en ningún momento podemos comprobar la certificación de autenticidad de la web donde nos encontramos.

recepción del correo fraudulento.

En el siguiente video se muestra como se produce todo el proceso del engaño desde la recepción del correo trampa donde nos comunican un falso mensaje de seguridad, hasta como llegamos a la web falsa para teclear las claves bancarias. Se puede apreciar que no estamos bajo una conexión segura ni en ningún momento podemos comprobar la certificación de autenticidad de la web donde nos encontramos.

VALIDACION DE

INFORMACION

Cómo sé si una página Web

es segura?

Algunas páginas Web utilizan una conexión segura entre éstas y tu

navegador. Esto es muy importante, por ejemplo, si deseas pagar en línea

utilizando una tarjeta de crédito y deberás ingresar información personal.

Para saber si estas navegando en un sitio Web seguro, puedes ver en la parte inferior derecha de la pantalla. Si al lado del símbolo de Internet vez un candado amarillo, entonces significa que el sitio Web que estas visitando es un sitio seguro. Si no aparece, entonces el sitio Web no tiene una conexión segura con tu navegador.

También puedes observar la barra de direcciones. Si la URL de la página empieza con https://, estás en una pagina segura; si la URL empieza con http://, la página no es segura.

Para saber si estas navegando en un sitio Web seguro, puedes ver en la parte inferior derecha de la pantalla. Si al lado del símbolo de Internet vez un candado amarillo, entonces significa que el sitio Web que estas visitando es un sitio seguro. Si no aparece, entonces el sitio Web no tiene una conexión segura con tu navegador.

También puedes observar la barra de direcciones. Si la URL de la página empieza con https://, estás en una pagina segura; si la URL empieza con http://, la página no es segura.

Suscribirse a:

Comentarios (Atom)

.jpg)

.jpg)